Son Teknoloji

Hibrit Yapı ve Otomatik Koruma

Hibrit Yapı

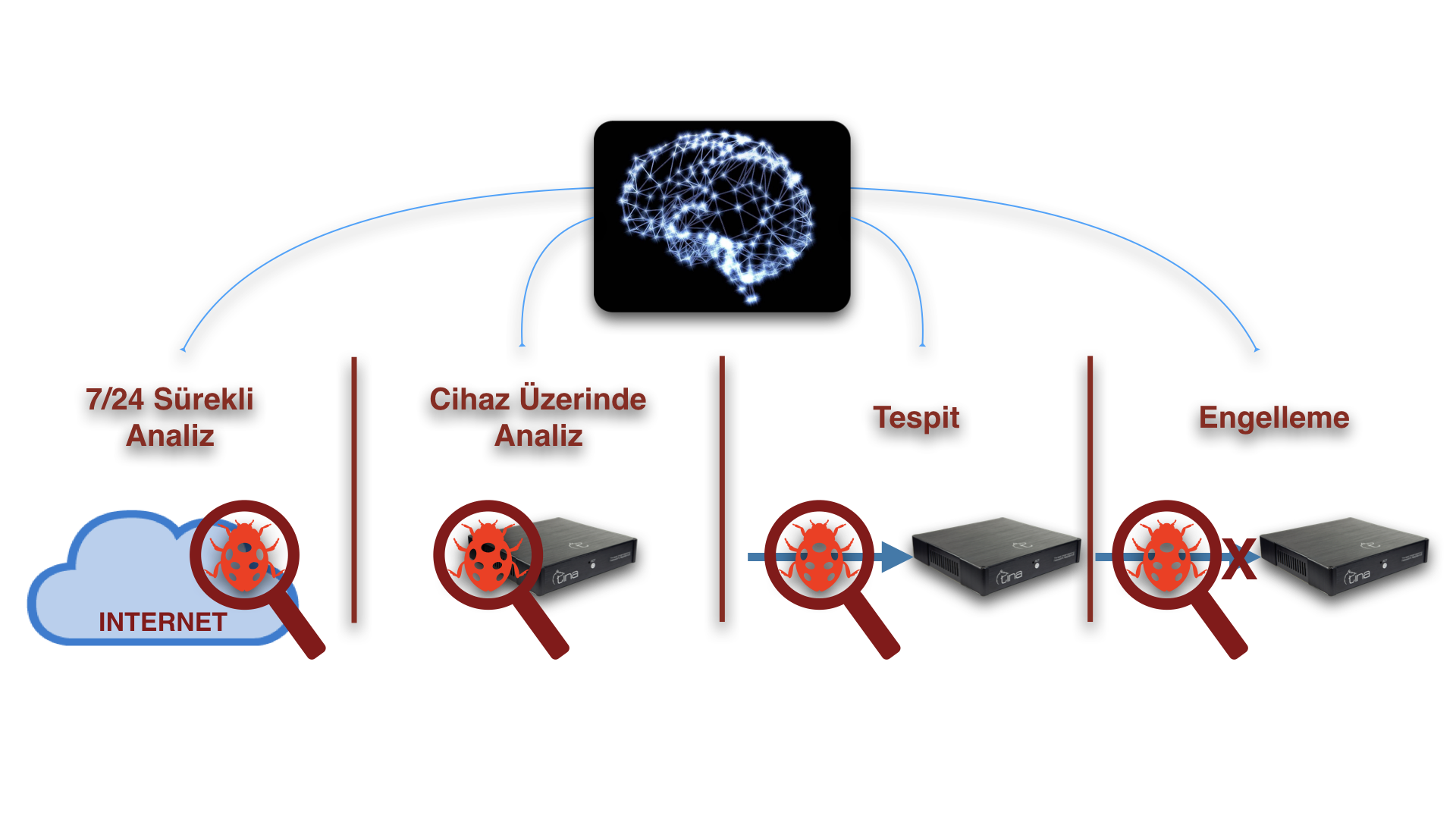

Merkezi ve Yerel Analiz

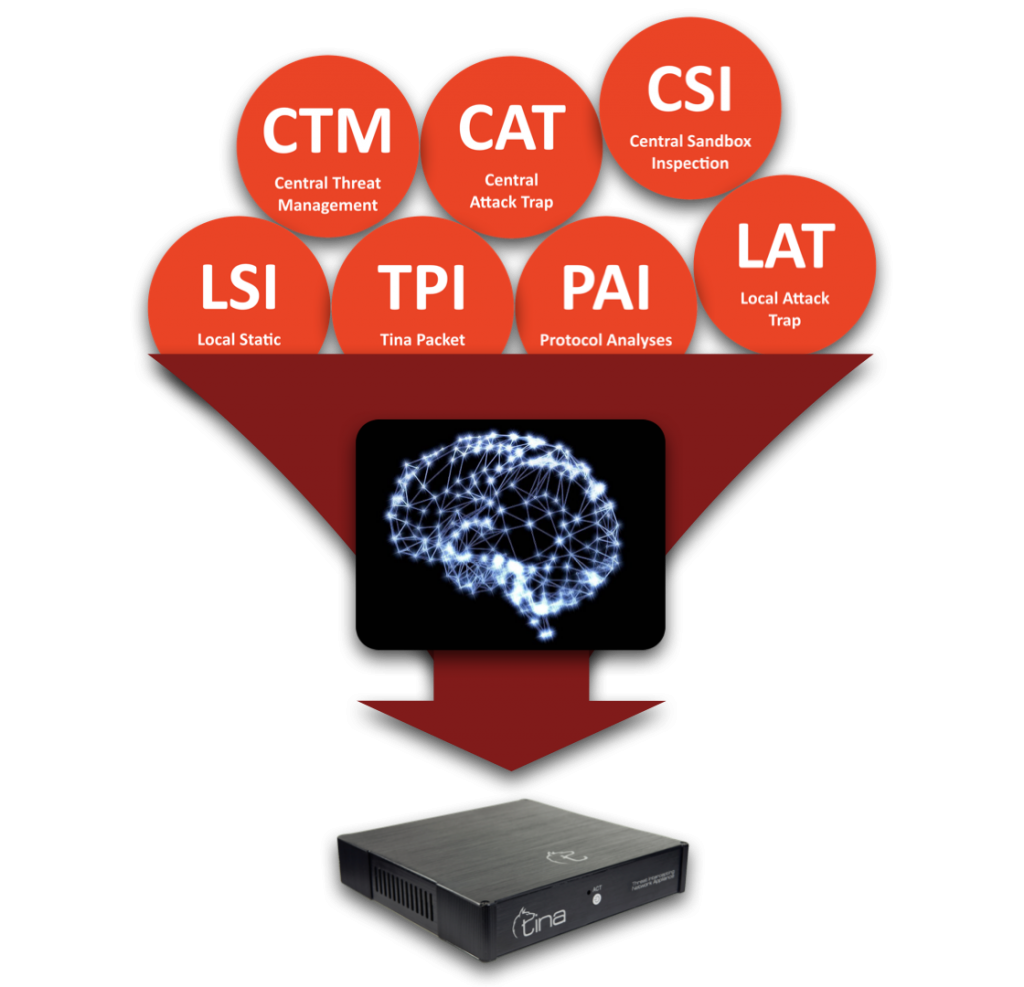

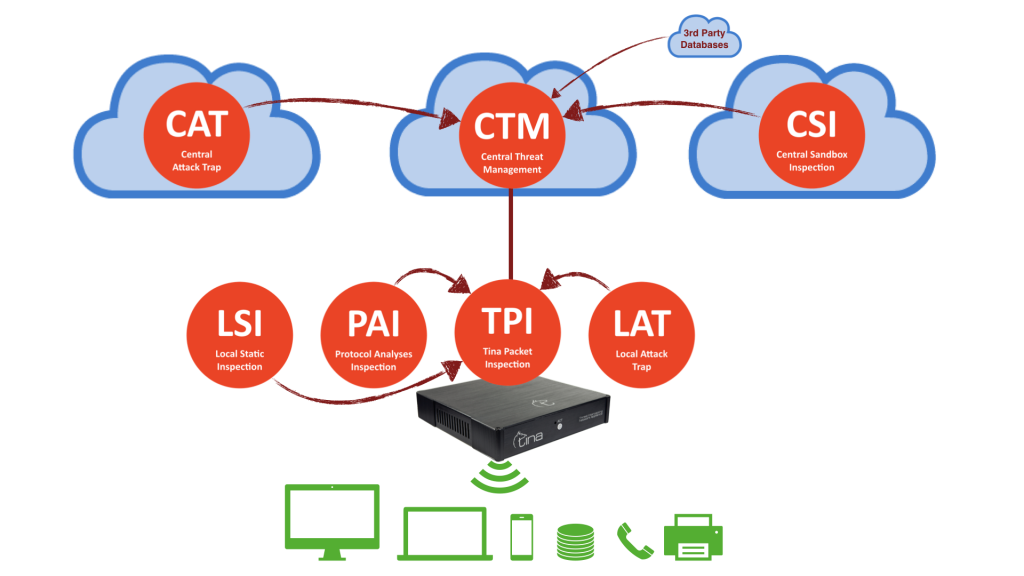

Hibrit yapı, TINA AI’nın çok yönlü analiz yapmasını sağlar:

Tek Başına; yerel sistemde, CTM’de, ayrı ayrı olarak

Hibrid; hem yerel sistemde, hem de CTM’de; ve ayrıca birbirlerinden ek analiz talep ederek

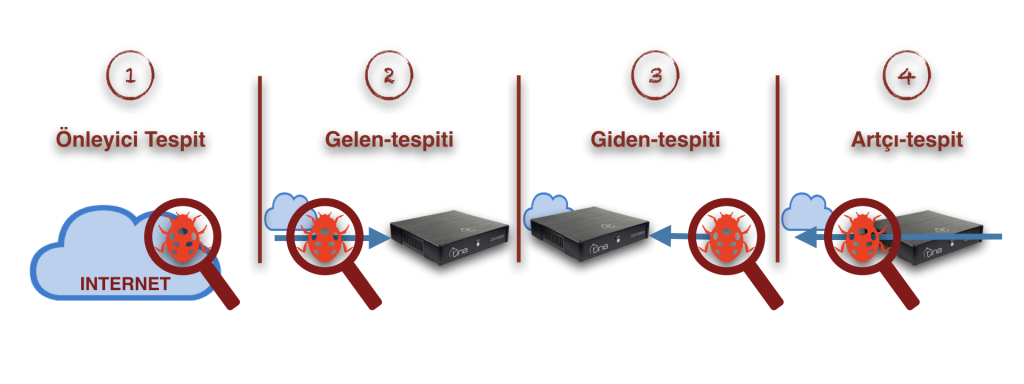

“Çok Aşamalı” Savunma

“3 + 1”

Tüm Engelleme Aşamalarında

Aktif Analiz

“Akıllı” Savunma

Analiz, Tespit, Önleme:

Tüm İşlemler, Tam Otomatik

Tam Otomatik TINA AI:

Hibrit Yapı: “Merkezi” + “Cihazda” etkileşimli ve çok yönlü analiz

Hibrit Analiz: “Merkezi” + “Cihazda” gelişmiş ve daha güçlü analiz

Makine Öğrenimi Destekli: Merkezi makine öğrenimli tehdit veritabanı

Siber Tehdit İstihbaratı: Merkezi ve tam bağlı sinirsel ağ veritabanı

Aktif Güvenlik: Tam otomatik karar verme ve önleme

Siber Güvenlik Uzmanları Tarafından Geliştirildi

25+ yıl BT ve güvenlik konusunda deneyim, OSCP (Offensive Security Certified Professional) ile 13 yıl ve OSCE (Offensive Security Certified Expert) sertifikasıyla 12 yıl, ISR Ar-Ge Laboratuvarları’nda 12 yıllık deneyim.

Başarı ile

10uncu Yaşında

En Zor Tehditlere Karşı

İleri Seviye Kalıcı Tehdit (APT) *

İleri Düzey Kalıcı Tehdit

Saklambaç Oynayan

Kalıcı, Yapışkan Kötü Amaçlı Kodlara Karşı

Bir APT Ne Yapar,

Biz Ne Yapıyoruz, Birkaç Kelime İle

APT (İleri Seviye Kalıcı Tehdit) en tehlikeli kötü amaçlı kod türüdür. Saklambaç oyunu oynar gibi kendini gizleyebilir, onu aramaya çalıştığınızda gizlenir. Bulması kolay değildir ve bulduktan daha sonra, bulaşma sebebini ortadan kaldırmak kolay değildir. Küllerden yeniden doğabilen, yapışkan bir zararlı koddur.

APT virüs programları tarafından algılanamaz. Güvenlik literatürlerinde, virüs veritabanlarında kolayca karşılaşılmazlar, bu yüzden çoğu durumda kullanıcı hasarları veya şüpheli anomalilerle bir APT algılar, ama o dokunulabilir bir ipucu bırakmaz. APT bazen hedef için çok iyi tasarlanmıştır, özel bir amaç için kodlanmış olabilir ve bir kurban (kişi veya şirket) bir yıl veya daha uzun süre varlığını bile tanıyamaz!

(Şanslı) Kullanıcıların birçoğu, APT dijital ortamlarda yaşarken aynı kelimeleri kullanır; “Olağandışı bir şey” olur, “bu servis niye daha pahalı”, “bir şeyler yavaş çalışıyor” ya da “bir şekilde” “bilgisayar kendi kendine yaşıyor!”

Çoğunlukla, bir kullanıcı APT’yi zararlarından algılar; çalınan hassas verilerden kaynaklanan itibar hasarı ile bedelini ödedikten sonra (!) veya zirveye çıkan performans/kaynak sorunları, veri yükü, CPU veya diğer kaynakların maliyetiyle para kaybı yaşadıktan sonra.

Tanımsızı Tanımlama

Çoğu zaman APT virüs programları tarafından tespit edilemez ve kullanıcı bir APT’yi hasarları veya şüpheli anomalileri ile algılar, ancak APT dokunulabilir bir ipucu bırakmaz.

Gelecekteki Sorunları Ortadan Kaldırmak

APT, tespit edilememiş veri hırsızlığına yol açar ve dijital bir ortamda çok uzun bir ömre sahiptir.

BİLİYOR MUYDUNUZ?

Mevertech, bilinen kalıcı virüsler ve tehdit vektörlerinin yanı sıra Gelişmiş Kalıcı Tehditler, Sıfır Gün (zero day) ve imzasız saldırılar için üst düzey otomatik bir çözüm olan APT koruma cihazı TINA’nın yetkili satıcısıdır.

Tina ayrıca önceden yerleştirilmiş APT’leri, sıfır gün kodlarını veya istismar edilmiş yazılım güvenlik açıklarını tespit edebilir. Birçok algılama ve koruma tekniği içeren hibrit bir sistemdir; davranış tabanlı analiz, zararlı veritabanları, yapay zeka, merkezi veritabanı ve merkezi tehdit analiz laboratuvarları, otomatik tersine mühendislik ile kötü amaçlı dosya analizi, tehdit istihbaratı ve aktif bal küpü sistemlerini içerir. Daha fazla bilgi için ürünler sayfamıza bakabilirsiniz.

İleri Seviye Kalıcı Tehdit (APT) Koruması Üzerine Birlikte Çalışalım!

TINA Teknolojileri

Son Teknolojiler

Mümkün Olan En Basit Şekilde

Tina ile Ulaştırılıyor

İhtiyaçlarınız İçin AI ile Basitleştirildi:

– Tehdit Veritabanlarının İzlenmesi ve Uygulanması : Çevrimiçi veritabanlarının incelenmesi, tehditlerin değerlendirilmesi ve tehditlerin önlenmesi için gerekli kuralların seçilmesi ve uygulanması bir güvenlik uzmanı için bir zorunluluktur. Bu noktada birkaç zorluk var; bunlardan biri mümkün olan en kısa sürede yapılması gereksinimi, bu önlemler alındığında davetsiz misafirlerin size karşı bilinen tehditleri kullanamaları engellenir ve ikinci zorluk bunu tüm yıl boyunca, her gün (!) günde 24 saat durmadan yapmaktır! Bu bir insanın işi değil, değil mi? Biz bunu otomatikleştirdik.

– Tehdit Veritabanlarının İzlenmesi ve Uygulanması : Çevrimiçi veritabanlarının incelenmesi, tehditlerin değerlendirilmesi ve tehditlerin önlenmesi için gerekli kuralların seçilmesi ve uygulanması bir güvenlik uzmanı için bir zorunluluktur. Bu noktada birkaç zorluk var; bunlardan biri mümkün olan en kısa sürede yapılması gereksinimi, bu önlemler alındığında davetsiz misafirlerin size karşı bilinen tehditleri kullanamaları engellenir ve ikinci zorluk bunu tüm yıl boyunca, her gün (!) günde 24 saat durmadan yapmaktır! Bu bir insanın işi değil, değil mi? Biz bunu otomatikleştirdik.

– Haberleri İzleme ve Önlemeleri Uygulama : Şu anda henüz veritabanlarına dönüştürülmeyen çevrimiçi haberleri ve olayları incelemek, tehdit nedenlerini değerlendirmek, bunları bir eylem verilerine dönüştürmek ve benzer tehditleri önlemek için gerekli kuralları uygulamak zor ancak gerekli bir iştir, hem gelişmiş tehditlerden, sıfır gün saldırılarından hem de erken türeyen virüslerden korur. Aynı insana dayalı sorunu da burada da görürüz; mümkün olan en kısa zamanda ve 7/24 durmadan yapmak gerekir. Biz bunu otomatikleştirdik.

– Haberleri İzleme ve Önlemeleri Uygulama : Şu anda henüz veritabanlarına dönüştürülmeyen çevrimiçi haberleri ve olayları incelemek, tehdit nedenlerini değerlendirmek, bunları bir eylem verilerine dönüştürmek ve benzer tehditleri önlemek için gerekli kuralları uygulamak zor ancak gerekli bir iştir, hem gelişmiş tehditlerden, sıfır gün saldırılarından hem de erken türeyen virüslerden korur. Aynı insana dayalı sorunu da burada da görürüz; mümkün olan en kısa zamanda ve 7/24 durmadan yapmak gerekir. Biz bunu otomatikleştirdik.

– Dolaşımdaki Dosyaların İzlenmesi ve Yerel Dosyaların İncelenmesi : E-posta filtreleri, güvenlik duvarı spam filtreleri, antivirüs tarayıcıları vb. dosya tabanlı saldırılar için farklı algılama sistemleri kullanılmasına rağmen, dosyalar bir ağ ortamında yine de karmaşık tehditlerdir. Dosya tehditlerini ortadan kaldırmak için, Internet’teki dolaşan dosyaları izlemeniz, sınıflandırmanız, temiz dosyalar / zarar veren dosyalar olarak sınıflandırmanız, hatta gerçek niyetlerini (!) algılamanız gerekir, çünkü zarar verme niyetini gizlemek için de kodlanabilirler. Aslında bu tam olarak bir takım işi, merak etmeyin, biz bunu da otomatikleştirdik!

– Dolaşımdaki Dosyaların İzlenmesi ve Yerel Dosyaların İncelenmesi : E-posta filtreleri, güvenlik duvarı spam filtreleri, antivirüs tarayıcıları vb. dosya tabanlı saldırılar için farklı algılama sistemleri kullanılmasına rağmen, dosyalar bir ağ ortamında yine de karmaşık tehditlerdir. Dosya tehditlerini ortadan kaldırmak için, Internet’teki dolaşan dosyaları izlemeniz, sınıflandırmanız, temiz dosyalar / zarar veren dosyalar olarak sınıflandırmanız, hatta gerçek niyetlerini (!) algılamanız gerekir, çünkü zarar verme niyetini gizlemek için de kodlanabilirler. Aslında bu tam olarak bir takım işi, merak etmeyin, biz bunu da otomatikleştirdik!

– Hiperaktif Tehdit Denetimi : Yakın zamanda başlatılan bir saldırının belirlenmesi; ayrıntılarını toplamak ve yayılmadan hemen önce önlem uygulamak? Yok artık dediğinizi duyar gibiyiz. Bu tam bir güvenlik uzmanı çalışmasıdır. Biz bunu da otomatikleştirdik, ciddiyiz!

– Hiperaktif Tehdit Denetimi : Yakın zamanda başlatılan bir saldırının belirlenmesi; ayrıntılarını toplamak ve yayılmadan hemen önce önlem uygulamak? Yok artık dediğinizi duyar gibiyiz. Bu tam bir güvenlik uzmanı çalışmasıdır. Biz bunu da otomatikleştirdik, ciddiyiz!

Wannacry, Petya, Bad rabbit gibi popüler saldırılar bu metotla saldırı henüz Avrupa’da yeni görülmeye başlarken Tina kullanıcılarına sıçramadan Avrupa’da çok yüksek bir yüzde ile, Türkiye ve ABD’deki tüm sistemlerde de %100 başarıyla koruma sağlanabildi.

– Canlı Trafik Analizi : Kullanıcı gizliliğini ihlal etmeden bir trafiğin incelenmesi hassas bir konudur. Tüm kullanıcı trafik bilgilerini toplamadan ve gizlilik etiğinin ihlali olan kullanıcı eğilimlerini analiz etmeden, bağlantı protokolü davranışlarını analiz eder ve bir İnternet adresine doğru kasıtsız bağlantıları izleriz. Yeni bir site mi yoksa önbelleğe alınmış bir site mi olduğu önemli değildir, herhangi bir veritabanına dahil olmasa bile, yakın zamanda başlatılan bir trafik anında analiz edilir; gizlilik ihlali olmadan ve kasıtlı veya kasıtsız bağlantı belirlenir. Bu güvenlik uzmanının işidir, bunu da otomatikleştirdik!

– Canlı Trafik Analizi : Kullanıcı gizliliğini ihlal etmeden bir trafiğin incelenmesi hassas bir konudur. Tüm kullanıcı trafik bilgilerini toplamadan ve gizlilik etiğinin ihlali olan kullanıcı eğilimlerini analiz etmeden, bağlantı protokolü davranışlarını analiz eder ve bir İnternet adresine doğru kasıtsız bağlantıları izleriz. Yeni bir site mi yoksa önbelleğe alınmış bir site mi olduğu önemli değildir, herhangi bir veritabanına dahil olmasa bile, yakın zamanda başlatılan bir trafik anında analiz edilir; gizlilik ihlali olmadan ve kasıtlı veya kasıtsız bağlantı belirlenir. Bu güvenlik uzmanının işidir, bunu da otomatikleştirdik!

– Saldırgan Geri Çağırma (Callback) Trafik Analizi : Kasıtsız olarak ve/veya kullanıcı bilgisi olmadan başlatılan bir trafiği; kendini birçok yönden gizliyor olsa dahi tespit edebiliriz. Herhangi bir veritabanında bulunan, bilinen bir hacker trafiği veya bilinmeyen bir sıfır gün (zero-day) saldırısı olup olmadığı farketmeksizin, gizlilik ihlali olmadan, anında ve otomatik analiz etmeye hazırız. Bu bir güvenlik uzmanı işidir ve biz bunu otomatikleştirdik.

– Saldırgan Geri Çağırma (Callback) Trafik Analizi : Kasıtsız olarak ve/veya kullanıcı bilgisi olmadan başlatılan bir trafiği; kendini birçok yönden gizliyor olsa dahi tespit edebiliriz. Herhangi bir veritabanında bulunan, bilinen bir hacker trafiği veya bilinmeyen bir sıfır gün (zero-day) saldırısı olup olmadığı farketmeksizin, gizlilik ihlali olmadan, anında ve otomatik analiz etmeye hazırız. Bu bir güvenlik uzmanı işidir ve biz bunu otomatikleştirdik.

– Saldırgan İlk Aşama Önlemesi : Tüm önleme teknikleriniz ve tespit teknikleriniz başarısız olsa bile; mücadele etmek için yardım ediyoruz! Bir saldırganın ağa sızdıktan sonra ortamı haritalaması gerekir; değerli varlıkları, sunucu varlıklarını bulmaya veya ağın büyüklüğünü belirlemeye çalışan saldırganı karıştırmak ve durdurmak için oradayız. Haritalama niyetlerini tespit edebilir ve önleyebiliriz. Ayrıca, saldırgana giden trafiği analiz eder ve devam eden netice trafiğini de anında durdururuz. Unutmayın, biz varız.

– Saldırgan İlk Aşama Önlemesi : Tüm önleme teknikleriniz ve tespit teknikleriniz başarısız olsa bile; mücadele etmek için yardım ediyoruz! Bir saldırganın ağa sızdıktan sonra ortamı haritalaması gerekir; değerli varlıkları, sunucu varlıklarını bulmaya veya ağın büyüklüğünü belirlemeye çalışan saldırganı karıştırmak ve durdurmak için oradayız. Haritalama niyetlerini tespit edebilir ve önleyebiliriz. Ayrıca, saldırgana giden trafiği analiz eder ve devam eden netice trafiğini de anında durdururuz. Unutmayın, biz varız.

Dürüst olalım, hepimiz başarısız olabiliriz!

Saldırganı İş Üstünde Önleme

– Saldırgan İş Önleme: Dürüst olalım, hepimiz başarısız olabiliriz! Başarısızlığı düşünmek hoş bir şey değildir, ama bazen olur, değil mi? Tüm yazılım ve donanım önlemlerinizi atlayan gelişmiş bir bilgisayar korsanı, gerçek bir hacker, TINA oraya yerleştirilirse başarılı bir hırsızlığın tadını biraz zor çıkarabilir! Biz yedek önlemlere sahibiz! Başarılı bir sömürü (exploit) sonrasında saldırı sonrası trafiğini tespit edebilir, sızıntı kaynağını bulabilir, trafik ayrıntılarını belirleyebilir ve durdurabiliriz. Gerçekten. Uzun zamandır kullanımda olan bu özellik ile bir çok canlı örneğini yaşadık, yakaladık ve olay inceleme ek desteğini sunduk.

TINA ile ilgili daha fazla teknik bilgi almak ister misiniz? Daha fazla ayrıntıyı aşağıda bulabilirsiniz…

Teknoloji Orkestramız

ile hemen tanışın

Kendine Özgün Kodlanmış Teknolojiler

TINA, algılama teknolojileri için kendi kodlarını geliştirdi.

Bu şekilde, bir siber tehdit çok daha hızlı ve daha iyi bir uyum ile analiz edilir. Tüm teknolojiler birbirine bağımlı değildir ancak birbirleriyle tamamen uyumludur, birbirlerini veri ile besleyebilir.

Tamamı Birlikte Çalışır

TINA teknolojileri hibrit bir savunma yapısı için geliştirilmiştir. Çok aşamalı savunma yüzeyi, dış kaynak analizi, iç kaynak analizi ile yapay zekalı kombine “analiz, karar ve eylem” sistemini içerir.

Tüm ana teknoloji sistemlerinin alt sistemleri vardır. Buna ek olarak; alt sistemler hem “daha büyük sistemin bir parçası” hem de “tek başına birer sistem” dir; kendi başlarına çalışabilir ve kendi başlarına karar verebilirler, ayrıca diğer TINA sistemlerine veri aktarabilir veya gerektiğinde daha fazla analiz için yardım isteyebilirler.

C TM – Merkezi Tehdit Yönetimi

TM – Merkezi Tehdit Yönetimi

TINA CTM ve alt sistemleri ile sunduklarımız aşağıda belirtilmiştir.

– Tehdit Veritabanlarının İzlenmesi ve Uygulanması : Çevrimiçi veritabanlarının incelenmesi, tehditlerin değerlendirilmesi ve tehditlerin önlenmesi için gerekli kuralların seçilmesi ve uygulanması bir güvenlik uzmanı için bir zorunluluktur. Bu noktada birkaç zorluk var; bunlardan biri mümkün olan en kısa sürede yapılması gereksinimi, bu önlemler alındığında davetsiz misafirlerin size karşı bilinen tehditleri kullanamaları engellenir ve ikinci zorluk bunu tüm yıl boyunca, her gün (!) günde 24 saat durmadan yapmaktır! Bu bir insanın işi değil, değil mi? Biz bunu otomatikleştirdik.

– Haberleri İzleme ve Önlemeleri Uygulama : Şu anda henüz veritabanlarına dönüştürülmeyen çevrimiçi haberleri ve olayları incelemek, tehdit nedenlerini değerlendirmek, bunları bir eylem verilerine dönüştürmek ve benzer tehditleri önlemek için gerekli kuralları uygulamak zor ancak gerekli bir iştir, hem gelişmiş tehditlerden, sıfır gün saldırılarından hem de erken türeyen virüslerden korur. Aynı insana dayalı sorunu da burada da görürüz; mümkün olan en kısa zamanda ve 7/24 durmadan yapmak gerekir. Biz bunu otomatikleştirdik.

CTM Alt Sistemleri

CTM Update

- Tüm tehdit analizleri ve zararlı kaynak bilgilerini içeren merkez veri tabanıdır.

- Veri tabanı güncellemelerini 7/24 otomatik olarak gerçekleştirir.

- Tüm Tina’ları günceller; veri tabanlarını ve yazılım güncellemelerini otomatik gerçekleştirir.

CTM Notification

- Uyarıları ileten merkez özelliğidir.

- Periyodik raporlamalar sunar.

CTM Management

- Cihaz genel görünüm ekranına (dashboard) sahiptir.

- Anlık rapor alma imkanı sunar.

- Sınırsız log saklama kapasitesi sunar.

- Web üzerinden cihaz yönetim imkanı sağlar.

CTM SIEM

- API ile logların paylaşımını sağlayan modüldür.

- Birden çok sistem ile uyumlu çalışır; kolay ayarlanabilir ve SIEM ile eşleştirilebilir.

CTM Multidevice

- Birden çok cihazı tek hesapta birleştirir.

- Cihazların tek arayüz üzerinden takibini sağlar.

- Ayrı ayrı cihaz komuta etme, raporlama imkanı sunar.

CTM Teknik Özellikleri

Tüketebileceğinizden daha fazla kaynağı var!

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; CTM, trafik, bilgi işleme, depolama gibi noktalarda kendini otomatik yükseltme kapasitesine sahiptir ve kendini yönetir. Ayrıca, farklı coğrafi konumlarda bulut üzerine yerleştirilmiş yüksek ulaşılabilirlik için güvenli olarak tasarlanmıştır. En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

CAT – Merkezi Atak Tuzağı

CAT – Merkezi Atak Tuzağı

CAT ve alt sistemleri ile sunduklarımız aşağıda belirtilmiştir.

– Dolaşımdaki Dosyaların İzlenmesi ve Yerel Dosyaların İncelenmesi : E-posta filtreleri, güvenlik duvarı spam filtreleri, antivirüs tarayıcıları vb. dosya tabanlı saldırılar için farklı algılama sistemleri kullanılmasına rağmen, dosyalar bir ağ ortamında yine de karmaşık tehditlerdir. Dosya tehditlerini ortadan kaldırmak için, Internet’teki dolaşan dosyaları izlemeniz, sınıflandırmanız, temiz dosyalar / zarar veren dosyalar olarak sınıflandırmanız, hatta gerçek niyetlerini (!) algılamanız gerekir, çünkü zarar verme niyetini gizlemek için de kodlanabilirler. Aslında bu tam olarak bir takım işi, merak etmeyin, biz bunu da otomatikleştirdik!

– Hiperaktif Tehdit Denetimi : Yakın zamanda başlatılan bir saldırının belirlenmesi; ayrıntılarını toplamak ve yayılmadan hemen önce önlem uygulamak? Yok artık dediğinizi duyar gibiyiz. Bu tam bir güvenlik uzmanı çalışmasıdır. Biz bunu da otomatikleştirdik, ciddiyiz!

– Saldırgan Geri Çağırma (Callback) Trafik Analizi : Kasıtsız olarak ve/veya kullanıcı bilgisi olmadan başlatılan bir trafiği; kendini birçok yönden gizliyor olsa dahi tespit edebiliriz. Herhangi bir veritabanında bulunan, bilinen bir hacker trafiği veya bilinmeyen bir sıfır gün (zero-day) saldırısı olup olmadığı farketmeksizin, gizlilik ihlali olmadan, anında ve otomatik analiz etmeye hazırız. Bu bir güvenlik uzmanı işidir ve biz bunu otomatikleştirdik.

CAT Altsistemleri

Global Honeynet

- İnternet’te açık arayan yazılımlar, bot ‘lar ve saldırganlar için oluşturulan tuzak sistemleridir.

- Spam olarak İnternet’te dolaşan veya bazı şirketlere yönelik hedefli e-postaları toplar ve analiz için CSI‘a iletir.

- Merkez ile iletişim halinde çalışır, gerektiğinde aktive olur, konu takibi yaparak tuzak kurabilir.

Enhanced Domain Inspector (EDI)

- Kapsamlı sunucu inceleme sistemi çeşitli puanlama ve gözlem metotları ile tehdit unsuru sunucular henüz suça karışmadan tespit edilir.

- Türkiye’ye özgü saldırılar henüz suç unsurları oluşturulurken tespit edilir.

- Erişilebilir internet ve saklı internet (deepweb) alanlarında otomatik taramalar yapar.

CAT Teknik Özellikleri

Dünya çapında yayılmış balküpü, saldırıları toplamak için simüle edilmiş sunucular, daha iyi EDI puanlaması için çok sayıda veri seti…

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; CAT’in dünya çapında yerleşik kendi sektörel tuzakları vardır ve 7/24 aktif olarak çeşitli veri tabanlarından yeraltı (deepweb) sistemlerinden bile bilgi toplayıp kendini yönetmektedir. Farklı coğrafi konumlarda buluta yerleştirilen yüksek ulaşılabilirlik için tasarlanmıştır. En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

CSI – Merkezi Kum havuzu (Sandbox) Analizi

CSI – Merkezi Kum havuzu (Sandbox) Analizi

CSI ve alt sistemleri ile sunulanlar aşağıda belirtilmiştir.

– Dolaşımdaki Dosyaların İzlenmesi ve Yerel Dosyaların İncelenmesi : E-posta filtreleri, güvenlik duvarı spam filtreleri, antivirüs tarayıcıları vb. dosya tabanlı saldırılar için farklı algılama sistemleri kullanılmasına rağmen, dosyalar bir ağ ortamında yine de karmaşık tehditlerdir. Dosya tehditlerini ortadan kaldırmak için, Internet’teki dolaşan dosyaları izlemeniz, sınıflandırmanız, temiz dosyalar / zarar veren dosyalar olarak sınıflandırmanız, hatta gerçek niyetlerini (!) algılamanız gerekir, çünkü zarar verme niyetini gizlemek için de kodlanabilirler. Aslında bu tam olarak bir takım işi, merak etmeyin, biz bunu da otomatikleştirdik!

– Hiperaktif Tehdit Denetimi : Yakın zamanda başlatılan bir saldırının belirlenmesi; ayrıntılarını toplamak ve yayılmadan hemen önce önlem uygulamak? Yok artık dediğinizi duyar gibiyiz. Bu tam bir güvenlik uzmanı çalışmasıdır. Biz bunu da otomatikleştirdik, ciddiyiz!

– Canlı Trafik Analizi : Kullanıcı gizliliğini ihlal etmeden bir trafiğin incelenmesi hassas bir konudur. Tüm kullanıcı trafik bilgilerini toplamadan ve gizlilik etiğinin ihlali olan kullanıcı eğilimlerini analiz etmeden, bağlantı protokolü davranışlarını analiz eder ve bir İnternet adresine doğru kasıtsız bağlantıları izleriz. Yeni bir site mi yoksa önbelleğe alınmış bir site mi olduğu önemli değildir, herhangi bir veritabanına dahil olmasa bile, yakın zamanda başlatılan bir trafik anında analiz edilir; gizlilik ihlali olmadan ve kasıtlı veya kasıtsız bağlantı belirlenir. Bu güvenlik uzmanının işidir, bunu da otomatikleştirdik!

– Saldırgan Geri Çağırma (Callback) Trafik Analizi : Kasıtsız olarak ve/veya kullanıcı bilgisi olmadan başlatılan bir trafiği; kendini birçok yönden gizliyor olsa dahi tespit edebiliriz. Herhangi bir veritabanında bulunan, bilinen bir hacker trafiği veya bilinmeyen bir sıfır gün (zero-day) saldırısı olup olmadığı farketmeksizin, gizlilik ihlali olmadan, anında ve otomatik analiz etmeye hazırız. Bu bir güvenlik uzmanı işidir ve biz bunu otomatikleştirdik.

CSI Altsistemleri

Diğer Tina sistemlerini merkezi laboratuvar analizleri ile destekler.

Çoklu Yapı

- Statik analiz, dinamik analiz (sandbox), davranış analizi gibi birden fazla katmanda inceleme yapabilir.

- Yalnızca dosya analizi yapmaz, link ve kod takibi özellikleri ile trafik inceleme özelliğine de sahiptir.

Takip ve Destek Sistemi

- TINA‘lar tarafından talep edilen şüpheli verileri ve CAT sistemlerinden aldığı verileri analiz eder.

- E-posta içerisindeki linkleri takip ve analiz eder.

Veri Mahremiyeti ve Koruma

- Veri mahremiyetini korur; kişiye özel verileri dışarıya aktarmaz, paylaşmaz, incelemez.

- KVKK kapsamı ile uyumludur.

- Dosya örneği saklamaz.

Atlatma Tekniklerine Karşı Önlemleri

- Atlatma tekniklerine karşı koruma teknolojiler barındırır;

- Gerçek işletim sistemi ile Sandbox analizi gerçekleştirir.

CSI Teknik Özellikleri

Aynı anda kaç dosyayı analiz edebiliriz? Kaç tane gönderebilirsiniz? Mümkün olduğunca çok gönderin! Daha hızlıdan tam analize, tehdit nesnelerinin kesintisiz analizi.

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; CAT, trafik, bilgi işleme, depolama gibi noktalarda kendini otomatik yükseltme kapasitesine sahiptir ve kendini yönetir. Sadece dosyalarınızı analiz etmekle kalmaz, aynı zamanda dünyanın dört bir yanındaki internette dolaşan nesneleri aktif olarak 7/24 analiz eder. Farklı coğrafi konumlarda buluta yerleştirilen yüksek kullanılabilirlik için tasarlanmıştır. En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

TPI – TINA Paket Analizi

TPI – TINA Paket Analizi

TPI ve alt sistemleri ile sunulanlar aşağıda belirtilmiştir.

– Tehdit Veritabanlarının İzlenmesi ve Uygulanması : Çevrimiçi veritabanlarının incelenmesi, tehditlerin değerlendirilmesi ve tehditlerin önlenmesi için gerekli kuralların seçilmesi ve uygulanması bir güvenlik uzmanı için bir zorunluluktur. Bu noktada birkaç zorluk var; bunlardan biri mümkün olan en kısa sürede yapılması gereksinimi, bu önlemler alındığında davetsiz misafirlerin size karşı bilinen tehditleri kullanamaları engellenir ve ikinci zorluk bunu tüm yıl boyunca, her gün (!) günde 24 saat durmadan yapmaktır! Bu bir insanın işi değil, değil mi? Biz bunu otomatikleştirdik.

– Canlı Trafik Analizi : Kullanıcı gizliliğini ihlal etmeden bir trafiğin incelenmesi hassas bir konudur. Tüm kullanıcı trafik bilgilerini toplamadan ve gizlilik etiğinin ihlali olan kullanıcı eğilimlerini analiz etmeden, bağlantı protokolü davranışlarını analiz eder ve bir İnternet adresine doğru kasıtsız bağlantıları izleriz. Yeni bir site mi yoksa önbelleğe alınmış bir site mi olduğu önemli değildir, herhangi bir veritabanına dahil olmasa bile, yakın zamanda başlatılan bir trafik anında analiz edilir; gizlilik ihlali olmadan ve kasıtlı veya kasıtsız bağlantı belirlenir. Bu güvenlik uzmanının işidir, bunu da otomatikleştirdik!

– Saldırgan Geri Çağırma (Callback) Trafik Analizi : Kasıtsız olarak ve/veya kullanıcı bilgisi olmadan başlatılan bir trafiği; kendini birçok yönden gizliyor olsa dahi tespit edebiliriz. Herhangi bir veritabanında bulunan, bilinen bir hacker trafiği veya bilinmeyen bir sıfır gün (zero-day) saldırısı olup olmadığı farketmeksizin, gizlilik ihlali olmadan, anında ve otomatik analiz etmeye hazırız. Bu bir güvenlik uzmanı işidir ve biz bunu otomatikleştirdik.

TPI Altsistemleri

Diğer Tina sistemlerini ve teknolojilerini, otomatik takip edilir laboratuvar analizleri, anlık analizleri ve diğer yerel analizleri ile destekler.

Instant Crime Analysis (ICA)

- Protokol Analizi yapan gelişmiş paket inceleme teknolojisidir.

- Yapay zeka temelli sınıflandırma becerisi ile donatılmıştır.

- Suça karışan adresleri tespit edebilir.

- Zararlı yazılımların erişmek istedikleri zararlı komuta kaynaklarını (C&C gibi) analiz ve tespit edebilir.

- Antivirus & antimalware ve çeşitli 3ncü taraf kaynaklardaki veri tabanları ile de veri trafiği analiz edilerek zararlı trafik tespiti yapar.

- Ağda bulunan alan adı sorgulamalarını takip ve analiz eder.

Instant Correlation Engine (ICE)

- Instant Crime Analysis teknolojileri başta olmak üzere diğer modüllerle iletişimi sağlayan teknolojidir.

- Veri tabanları ile eşleme ve kıyaslama yapabilir.

Instant Interception Firewall (IIF)

- Modüllerden gelen kararların uygulanmasını sağlayan, Tina’nın otomasyon trafik engellemesi ve izolasyon becerisini gerçekleştiren firewall modülüdür.

- Trafik engellemesi, yönlendirmesi ve gerektiğinde istemci izolasyonu yapabilir.

- Acil müdahale opsiyonu sunar; dış ağa doğru tüm portları kapatarak, sadece temel ihtiyaca yönelik (Web ve/veya E-posta) portları açık tutmayı sağlar.

- Ağa eriştirilmek istenen shell code ‘ları engeller.

TPI Teknik Özellikleri

Aynı anda kaç bağlantıyı analiz edebiliriz? Size kaç gerekiyor? 1Gbps’ye kadar hızla yapabiliriz! Mümkün olduğunca çok İnternette gezinin!

Kapasiteyi hızlıdan tam analize çeşitli analizleri yapmayı sağlayan ve tüm trafiği dinamik olarak yöneten sistemimiz denetliyor; bu nedenle eşzamanlı sınırımız her zaman gereksinimlerinizden daha yüksektir.

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; TPI’mızın kendi kapasite yöneticisi sistemi var, 1 saniyede 1Gbps trafik analizi yapıyoruz. Donanım kapasitemizi hesaplama, depolama ve yönetme vb. tam yükte %50’den fazla kullanmıyoruz. Donanım bypass ve yazılım önlemlerimiz var (sadece TINA sahiplerine ayrıntılı bilgileri veriyoruz). En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

LAT – Yerel Atak Tuzağı

LAT – Yerel Atak Tuzağı

LAT ve alt sistemleri ile sunulanlar aşağıda belirtilmiştir.

– Hiperaktif Tehdit Denetimi : Yakın zamanda başlatılan bir saldırının belirlenmesi; ayrıntılarını toplamak ve yayılmadan hemen önce önlem uygulamak? Yok artık dediğinizi duyar gibiyiz. Bu tam bir güvenlik uzmanı çalışmasıdır. Biz bunu da otomatikleştirdik, ciddiyiz!

– Canlı Trafik Analizi : Kullanıcı gizliliğini ihlal etmeden bir trafiğin incelenmesi hassas bir konudur. Tüm kullanıcı trafik bilgilerini toplamadan ve gizlilik etiğinin ihlali olan kullanıcı eğilimlerini analiz etmeden, bağlantı protokolü davranışlarını analiz eder ve bir İnternet adresine doğru kasıtsız bağlantıları izleriz. Yeni bir site mi yoksa önbelleğe alınmış bir site mi olduğu önemli değildir, herhangi bir veritabanına dahil olmasa bile, yakın zamanda başlatılan bir trafik anında analiz edilir; gizlilik ihlali olmadan ve kasıtlı veya kasıtsız bağlantı belirlenir. Bu güvenlik uzmanının işidir, bunu da otomatikleştirdik!

– Saldırgan Geri Çağırma (Callback) Trafik Analizi : Kasıtsız olarak ve/veya kullanıcı bilgisi olmadan başlatılan bir trafiği; kendini birçok yönden gizliyor olsa dahi tespit edebiliriz. Herhangi bir veritabanında bulunan, bilinen bir hacker trafiği veya bilinmeyen bir sıfır gün (zero-day) saldırısı olup olmadığı farketmeksizin, gizlilik ihlali olmadan, anında ve otomatik analiz etmeye hazırız. Bu bir güvenlik uzmanı işidir ve biz bunu otomatikleştirdik.

LAT Subsystems

Diğer Tina sistemlerini ve teknolojilerini, otomatik takip edilir laboratuvar analizleri, anlık analizleri ve diğer yerel analizleri ile destekler.

Honeypot Services (HS)

- Sunuculara yönelik aktiviteleri tespit ederek haber verir.

- Ağda faal olan veya faaliyete geçmeye çalışan zararlı yazılımları ve saldırganları tespit eder, durdurur.

- Zararlı yazılımların erişmek istediği komuta kaynaklarının son noktadaki adreslerini tespit eder, haber verir.

LAT Teknik Özellikleri

Aynı anda kaç bağlantıyı analiz edebiliriz? Size kaç gerekiyor? 1Gbps’ye kadar hız yapabiliriz! Mümkün olduğunca çok İnternette sörf yapın!

Analiz sırasında TINA AI tarafından yönlendirilen çeşitli analiz türlerine sahibiz, kesintisiz dinamik yönetimi ile eşzamanlı sınırımız her zaman gereksinimlerinizden daha yüksektir.

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; LAT’ımızın kendi kapasite yöneticisi sistemi var, 1 saniyede 1Gbps trafik analizi yapıyoruz. Donanım kapasitemizi tam yükte% 50’den fazla kullanmıyoruz; hesaplama, depolama ve yönetme hepsi kontrol altında. Donanım bypass ve yazılım önlemleri var (sadece TINA sahiplerine ayrıntılı bilgiler veriyoruz). En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

PAI – Protocol Analysis Inspection

PAI – Protocol Analysis Inspection

PAI ve alt sistemleri ile sunulanlar aşağıda belirtilmiştir.

– Hiperaktif Tehdit Denetimi : Yakın zamanda başlatılan bir saldırının belirlenmesi; ayrıntılarını toplamak ve yayılmadan hemen önce önlem uygulamak? Yok artık dediğinizi duyar gibiyiz. Bu tam bir güvenlik uzmanı çalışmasıdır. Biz bunu da otomatikleştirdik, ciddiyiz!

– Canlı Trafik Analizi : Kullanıcı gizliliğini ihlal etmeden bir trafiğin incelenmesi hassas bir konudur. Tüm kullanıcı trafik bilgilerini toplamadan ve gizlilik etiğinin ihlali olan kullanıcı eğilimlerini analiz etmeden, bağlantı protokolü davranışlarını analiz eder ve bir İnternet adresine doğru kasıtsız bağlantıları izleriz. Yeni bir site mi yoksa önbelleğe alınmış bir site mi olduğu önemli değildir, herhangi bir veritabanına dahil olmasa bile, yakın zamanda başlatılan bir trafik anında analiz edilir; gizlilik ihlali olmadan ve kasıtlı veya kasıtsız bağlantı belirlenir. Bu güvenlik uzmanının işidir, bunu da otomatikleştirdik!

– Saldırgan Geri Çağırma (Callback) Trafik Analizi : Kasıtsız olarak ve/veya kullanıcı bilgisi olmadan başlatılan bir trafiği; kendini birçok yönden gizliyor olsa dahi tespit edebiliriz. Herhangi bir veritabanında bulunan, bilinen bir hacker trafiği veya bilinmeyen bir sıfır gün (zero-day) saldırısı olup olmadığı farketmeksizin, gizlilik ihlali olmadan, anında ve otomatik analiz etmeye hazırız. Bu bir güvenlik uzmanı işidir ve biz bunu otomatikleştirdik.

– Saldırgan İlk Aşama Önlemesi : Tüm önleme teknikleriniz ve tespit teknikleriniz başarısız olsa bile; mücadele etmek için yardım ediyoruz! Bir saldırganın ağa sızdıktan sonra ortamı haritalaması gerekir; değerli varlıkları, sunucu varlıklarını bulmaya veya ağın büyüklüğünü belirlemeye çalışan saldırganı karıştırmak ve durdurmak için oradayız. Haritalama niyetlerini tespit edebilir ve önleyebiliriz. Ayrıca, saldırgana giden trafiği analiz eder ve devam eden netice trafiğini de anında durdururuz. Unutmayın, biz varız.

PAI Altsistemleri

Diğer Tina sistemlerini ve teknolojilerini, otomatik takip edilir laboratuvar analizleri, anlık analizleri ve diğer yerel analizleri ile destekler.

- Protokol Analizinde şüpheli bağlantıları tespit edip, takip eden Tina’ya özel geliştirilmiş tespit teknolojisidir.

- İki ayrı modu mevcuttur;

- Advanced PAI: şüpheli bağlantıların protokollerini takip eder

- Active PAI: tüm bağlantıların protokollerini takip eder

PAI Teknik Özellikleri

Aynı anda kaç bağlantıyı analiz edebiliriz? Size kaç gerekiyor? 1Gbps’ye kadar hız yapabiliriz! Mümkün olduğunca çok İnternette gezinin!

Analiz sırasında TINA AI tarafından yönlendirilen çeşitli analiz türlerine sahibiz, kesintisiz dinamik yönetimi ile eşzamanlı sınırımız her zaman gereksinimlerinizden daha yüksektir.

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; PAI’mizin kendi kapasite yöneticisi sistemi var, 1 saniyede 1Gbps trafik analizi yapıyoruz. Donanım kapasitemizi tam yükte% 50’den fazla kullanmıyoruz; hesaplama, depolama ve yönetme hepsi kontrol altında. Donanım bypass ve yazılım önlemleri var (sadece TINA sahiplerine ayrıntılı bilgiler veriyoruz). En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

LSI – Yerel Statik Analiz

LSI – Yerel Statik Analiz

LSI alt sistemleri ile sunulanlar aşağıda belirtilmiştir.

– Dolaşımdaki Dosyaların İzlenmesi ve Yerel Dosyaların İncelenmesi : E-posta filtreleri, güvenlik duvarı spam filtreleri, antivirüs tarayıcıları vb. dosya tabanlı saldırılar için farklı algılama sistemleri kullanılmasına rağmen, dosyalar bir ağ ortamında yine de karmaşık tehditlerdir. Dosya tehditlerini ortadan kaldırmak için, Internet’teki dolaşan dosyaları izlemeniz, sınıflandırmanız, temiz dosyalar / zarar veren dosyalar olarak sınıflandırmanız, hatta gerçek niyetlerini (!) algılamanız gerekir, çünkü zarar verme niyetini gizlemek için de kodlanabilirler. Aslında bu tam olarak bir takım işi, merak etmeyin, biz bunu da otomatikleştirdik!

– Hiperaktif Tehdit Denetimi : Yakın zamanda başlatılan bir saldırının belirlenmesi; ayrıntılarını toplamak ve yayılmadan hemen önce önlem uygulamak? Yok artık dediğinizi duyar gibiyiz. Bu tam bir güvenlik uzmanı çalışmasıdır. Biz bunu da otomatikleştirdik, ciddiyiz!

– Canlı Trafik Analizi : Kullanıcı gizliliğini ihlal etmeden bir trafiğin incelenmesi hassas bir konudur. Tüm kullanıcı trafik bilgilerini toplamadan ve gizlilik etiğinin ihlali olan kullanıcı eğilimlerini analiz etmeden, bağlantı protokolü davranışlarını analiz eder ve bir İnternet adresine doğru kasıtsız bağlantıları izleriz. Yeni bir site mi yoksa önbelleğe alınmış bir site mi olduğu önemli değildir, herhangi bir veritabanına dahil olmasa bile, yakın zamanda başlatılan bir trafik anında analiz edilir; gizlilik ihlali olmadan ve kasıtlı veya kasıtsız bağlantı belirlenir. Bu güvenlik uzmanının işidir, bunu da otomatikleştirdik!

LSI Altsistemleri

Diğer Tina sistemlerini ve teknolojilerini, otomatik takip edilir laboratuvar analizleri, anlık analizleri ve diğer yerel analizleri ile destekler.

Çoklu Yapı

- Statik analiz, davranış analizi gibi birden fazla katmanda inceleme yapabilir.

- TINA‘lar tarafından talep edilen şüpheli verileri analiz eder.

- Kullanıcı tarafından talep edilen tüm verileri analiz eder.

- E-posta içerisindeki dosyaları takip ve analiz eder.

- Veri mahremiyetini korur; kişiye özel verileri dışarıya aktarmaz, paylaşmaz, incelemez.

- KVKK kapsamı ile uyumludur.

- Dosya örneği saklamaz.

Atlatma Tekniklerine Karşı Önlemler

- Atlatma tekniklerine karşı koruma teknolojiler barındırır.

LSI Teknik Özellikleri

Aynı anda kaç dosyayı analiz edebiliriz? Size kaç gerekiyor? Genişleyebilecek beceride sınırlarımız var!

Analiz sırasında dinamik yönetim tarafından yönlendirilen daha hızlı bir analiz algoritmamız var, ancak yine de eşzamanlı bir sınırımız var.

Sistemlerimizi daha yüksek dosya gereksinimleri için genişletebiliriz.

Maalesef, muazzam dosya miktarlarına sahip kullanıcılar için kesin rakamlar vermeyeceğiz, ancak LSI sistemimiz genişletilebilir donanım seçeneklerine sahip, aynı zamanda diğer TINA sistemleriyle tamamen uyumlu olan bir konumda birden fazla LSI ünitesi çalıştırabilir. Bypass ve yazılım önlemlerimiz var (sadece TINA sahiplerine ayrıntılı bilgiler veriyoruz). En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.